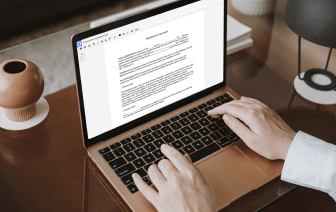

Buscar una herramienta profesional que maneje formatos particulares puede ser un proceso que consume tiempo. A pesar del gran número de editores en línea disponibles, no todos ellos soportan el formato Cgi, y ciertamente no todos te permiten hacer modificaciones a tus archivos. Para empeorar las cosas, no todos ellos proporcionan la seguridad que necesitas para proteger tus dispositivos y documentación. DocHub es una solución perfecta para estos desafíos.

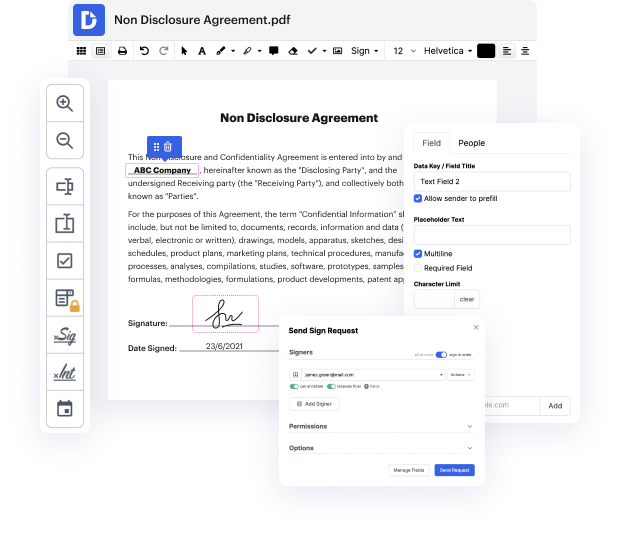

DocHub es una solución en línea popular que cubre todos tus requisitos de edición de documentos y protege tu trabajo con una protección de datos a nivel bancario. Funciona con diferentes formatos, como Cgi, y te permite modificar dicha documentación de manera rápida y sencilla con una interfaz rica y fácil de usar. Nuestra herramienta cumple con estándares de seguridad cruciales, como GDPR, CCPA, PCI DSS y Google Security Assessment, y sigue mejorando su cumplimiento para proporcionar la mejor experiencia de usuario. Con todo lo que ofrece, DocHub es la forma más confiable de eliminar el número de seguro social en un archivo Cgi y gestionar toda tu documentación personal y empresarial, independientemente de cuán sensible sea.

Después de completar todas tus modificaciones, puedes establecer una contraseña en tu Cgi editado para asegurarte de que solo los destinatarios autorizados puedan abrirlo. También puedes guardar tu documentación que contenga un Registro de Auditoría detallado para ver quién hizo qué ediciones y a qué hora. Elige DocHub para cualquier documentación que necesites ajustar de forma segura. ¡Suscríbete ahora!

hola, soy David y esta es una explicación de beast este ataque ssl/tls y bien, vamos a entrar en materia, así que aquí está cómo usas el modo CBC para cifrar en el Crypt recuerda que tienes este IV y lo XOR con el texto plano cuando cifras y el ID para el siguiente bloque de texto plano es en realidad el bloque anterior de texto cifrado, así que cuando envías tus tipos psíquicos envías tu IV y necesitas este IV, este IV público para descifrar, está bien, y hay una forma interesante de usar CBC en TLS 1.0 y versiones anteriores, lo que harían para obtener un IV para el siguiente mensaje que enviar no generaría uno nuevo, en su lugar tomarían el bloque anterior de texto cifrado, como si estuvieras continuando cifrando como si fuera el mismo mensaje, excepto que no es el mismo mensaje y ahora el nuevo IV para el nuevo mensaje está ahora por adelantado, es predecible, ¿verdad? solo puedes observar el mensaje que se envió para el siguiente mensaje, todos sabemos cuáles son los IVs, así que esto es bastante malo, se supone que debe ser aleatorio en