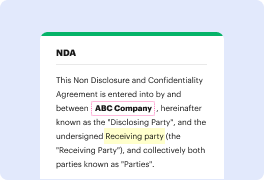

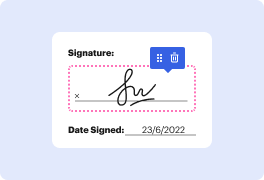

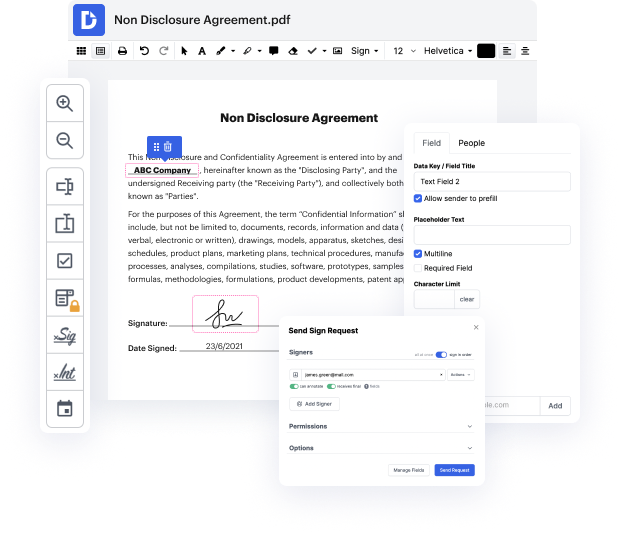

Ya no tienes que preocuparte por cómo cubrir la URL en EGT. Nuestra solución integral garantiza una gestión de documentos fácil y rápida, permitiéndote trabajar en archivos EGT en unos pocos minutos en lugar de horas o días. Nuestro servicio cubre todas las herramientas que necesitas: fusionar, insertar campos rellenables, aprobar documentos legalmente, insertar formas, y así sucesivamente. No es necesario instalar software adicional ni preocuparse por programas costosos que exigen una computadora potente. Con solo dos clics en tu navegador, puedes acceder a todo lo que necesitas.

¡Comienza ahora y gestiona todos los diferentes tipos de archivos de manera profesional!

en un video anterior hablamos sobre cómo se desarrolla un ataque de phishing paso a paso desde el acceso inicial a través de un correo electrónico, un mensaje de texto o una llamada telefónica hasta un archivo adjunto de URL y luego potencialmente añadido a malware, explorarlo o un sitio web de phishing. También cubrimos cómo diferentes técnicas como un tipo de squatting o abuso de subdominio o ruta de URL son utilizadas por el atacante para intentar imitar una URL benigna dentro de un dominio oficial benigno dentro de la URL de fusión. Hoy vamos a hablar sobre técnicas más avanzadas que probablemente se utilizarían en un ataque dirigido para ocultar completamente una URL de phishing y hacer que parezca una legítima, una copia exacta de una URL legítima para engañar a la víctima y hacerle creer que está visitando un sitio web legítimo. A veces, especialmente en un ataque dirigido en un spear phishing, un atacante no puede permitirse jugar al azar, por lo que quieren que la URL se vea exactamente como un sitio web benigno. Hay un par de técnicas publicadas por el investigador de seguridad con el