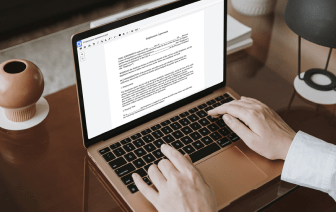

La generación y aprobación de documentos son, sin duda, una prioridad clave para cada organización. Ya sea trabajando con grandes volúmenes de documentos o un contrato específico, necesitas mantenerte en la cima de tu productividad. Encontrar una excelente plataforma en línea que aborde tus desafíos más comunes de generación y aprobación de documentos puede resultar en bastante trabajo. Muchas aplicaciones en línea ofrecen solo una lista limitada de capacidades de modificación y firma, algunas de las cuales pueden ser útiles para gestionar el formato de archivo EZW. Una plataforma que maneje cualquier formato de archivo y tarea será una mejor opción al elegir la aplicación.

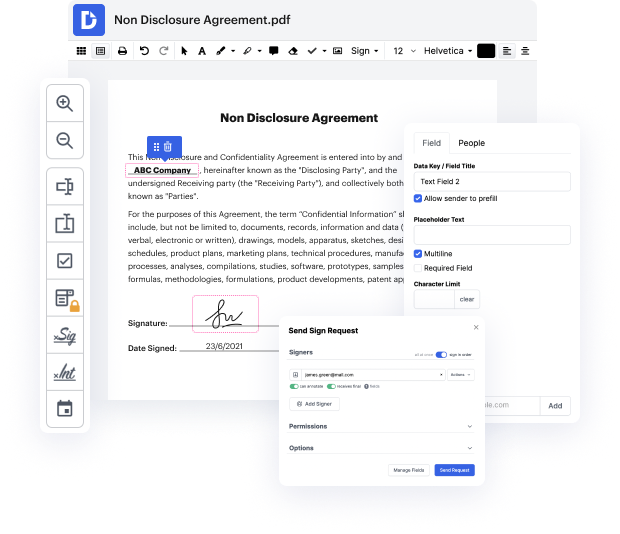

Lleva la administración y generación de documentos a otro nivel de eficiencia y excelencia sin optar por una interfaz incómoda o costosas opciones de suscripción. DocHub te ofrece herramientas y características para manejar eficazmente todos los tipos de documentos, incluyendo EZW, y realizar tareas de cualquier dificultad. Edita, organiza y crea formularios rellenables reutilizables sin esfuerzo. Obtén completa libertad y flexibilidad para cambiar la clave en EZW en cualquier momento y almacena de forma segura todos tus documentos completos en tu perfil o en una de las varias aplicaciones de almacenamiento en la nube integradas posibles.

DocHub ofrece edición sin pérdida, recolección de eSignature y administración de EZW a niveles profesionales. No necesitas pasar por guías agotadoras y gastar horas y horas averiguando la aplicación. Haz que la edición de documentos seguros de primer nivel sea un proceso regular para tus flujos de trabajo diarios.

gracias por la introducción Soy Jimmy Wong Soy estudiante de doctorado en los expertos en criptografía Voy a hablar sobre cómo revelar el secreto de una oscura implementación de Red Hook este trabajo lo hice con mi colega luiku BOM Basque y te conocí aquí en este tour consiste en cuatro partes primero hacemos una breve introducción a Wetworks crypto y luego hacemos un resumen del concurso de libros web y luego echamos un vistazo a la implementación de este concurso que es la implementación oscura y en la última sección y debemos la secrecía dentro de ella así que empecemos con la introducción así que qué libros crypto protege la extracción de claves de la implementación de software de primitivas criptográficas en este concurso un atacante malicioso podría controlar completamente el entorno de ejecución específicamente podría elegir entradas para la implementación y ejecutar tantas veces como quisiera podría registrar el orden de ejecución y la información de ejecución como el acceso a los valores de memoria direcciones también podría manipular con th