Tratar con papeleo implica hacer pequeñas modificaciones a ellos día a día. A veces, el trabajo se realiza casi automáticamente, especialmente cuando es parte de tu rutina diaria. Sin embargo, a veces, trabajar con un documento poco común como una Evaluación de Producto puede llevar tiempo valioso solo para realizar la investigación. Para asegurarte de que cada operación con tu papeleo sea fácil y rápida, deberías encontrar una solución óptima de modificación para tales tareas.

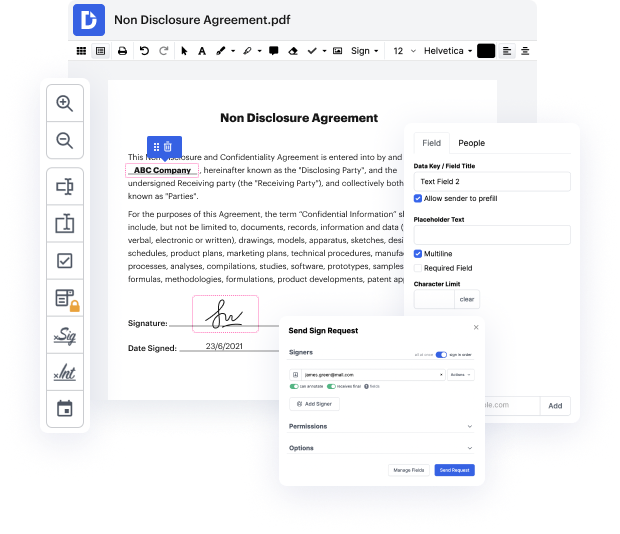

Con DocHub, puedes ver cómo funciona sin perder tiempo en averiguarlo todo. Tus herramientas están dispuestas ante tus ojos y son fáciles de acceder. Esta solución en línea no requerirá ningún conocimiento específico - educación o experiencia - de sus usuarios. Está lista para trabajar incluso si eres nuevo en el software tradicionalmente utilizado para producir Evaluación de Producto. Rápidamente crea, modifica y comparte documentos, ya sea que trabajes con ellos todos los días o estés abriendo un nuevo tipo de documento por primera vez. Toma momentos encontrar la manera de trabajar con la Evaluación de Producto.

Con DocHub, no hay necesidad de investigar diferentes tipos de documentos para averiguar cómo modificarlos. Ten todas las herramientas esenciales para modificar papeleo a mano para agilizar tu gestión de documentos.

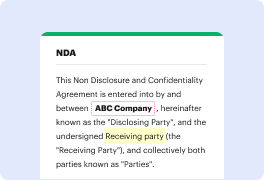

¿cuáles son las evaluaciones de productos de mitre attack? las evaluaciones de productos de mitre attack muestran cómo las herramientas de seguridad manejan simulaciones de ataques de la vida real basadas en atacantes de la vida real las evaluaciones muestran las capacidades de los productos de seguridad mientras evitan cualquier puntuación, clasificación o comparación los resultados pueden ser difíciles de interpretar de un vistazo ya que no hay una puntuación ganadora entonces, ¿qué está buscando mitre? sus ideas se pueden desglosar en tres preguntas primero, ¿qué actividad maliciosa ve y alerta el producto? segundo, ¿qué contexto relevante se proporcionó sobre la actividad maliciosa? tercero, ¿qué tan rápido recopilaron los productos información relevante sobre la actividad maliciosa? para responder a estas preguntas, se recrea un ataque de la vida real utilizando las técnicas en el marco de ataque cada paso se evalúa en función de cualquiera de los seis tipos diferentes de detección cuando el producto no puede recopilar ninguna información relacionada con la actividad maliciosa, se le asigna un tipo ninguno esto siempre es algo malo cuando el p