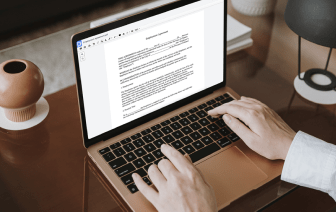

Buscar una herramienta profesional que maneje formatos particulares puede ser un proceso que consume tiempo. A pesar del gran número de editores en línea disponibles, no todos ellos soportan el formato Xml, y definitivamente no todos te permiten hacer ajustes a tus archivos. Para empeorar las cosas, no todos ellos te brindan la seguridad que necesitas para proteger tus dispositivos y documentos. DocHub es una gran respuesta a estos desafíos.

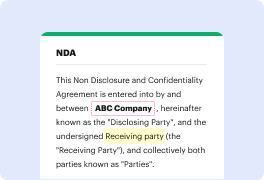

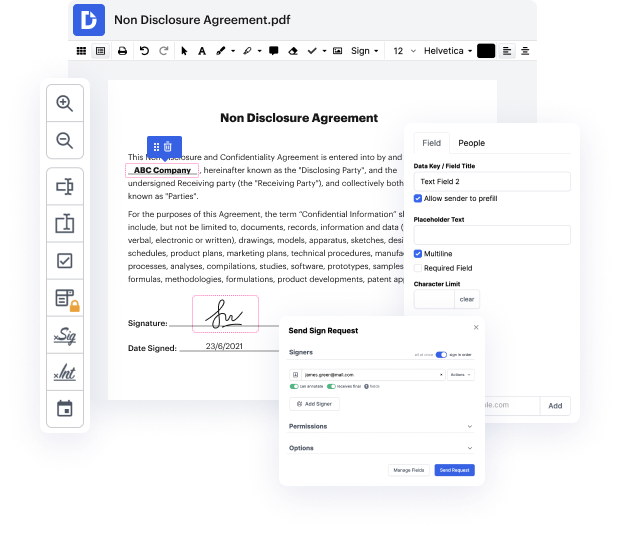

DocHub es una solución en línea bien conocida que cubre todos tus requisitos de edición de documentos y protege tu trabajo con una protección de datos a nivel empresarial. Funciona con diferentes formatos, incluyendo Xml, y te permite editar tales documentos de manera fácil y rápida con una interfaz rica e intuitiva. Nuestra herramienta cumple con importantes certificaciones de seguridad, como GDPR, CCPA, PCI DSS y Google Security Assessment, y sigue mejorando su cumplimiento para garantizar la mejor experiencia de usuario. Con todo lo que ofrece, DocHub es la forma más reputada de Snip redline en archivos Xml y gestionar toda tu documentación personal y empresarial, independientemente de cuán sensible sea.

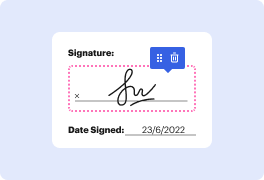

Tan pronto como completes todos tus ajustes, puedes establecer una contraseña en tu Xml editado para asegurar que solo los destinatarios autorizados puedan trabajar con él. También puedes guardar tu documentación que contenga un Registro de Auditoría detallado para averiguar quién hizo qué ediciones y a qué hora. Elige DocHub para cualquier documento que necesites editar de forma segura. ¡Suscríbete ahora!

en este video vamos a echar un vistazo a un desafío de inyección SQL en la Academia de Seguridad Web de Portswigger, el laboratorio se llama inyección SQL con eludir filtros a través de la codificación XML y hay solo un poco de información aquí, así que déjame leer esto antes de saltar al laboratorio, nos dice que hasta ahora hemos estado usando cadenas de consulta para inyectar una carga útil SQL maliciosa, sin embargo, es importante notar que puedes realizar ataques de inyección SQL utilizando cualquier entrada controlable que sea procesada como una consulta SQL por la aplicación, por ejemplo, algunos sitios web toman entrada en formato Json o XML y utilizan esto para consultar la base de datos, estos diferentes formatos pueden incluso proporcionar formas alternativas para que obfusques ataques que de otro modo serían bloqueados debido a cortafuegos de aplicaciones web y otros mecanismos de defensa, implementaciones débiles a menudo solo buscan palabras clave comunes de inyección SQL dentro de la solicitud, así que es posible que puedas eludir estos filtros simplemente codificando o escapando caracteres en las palabras clave prohibidas