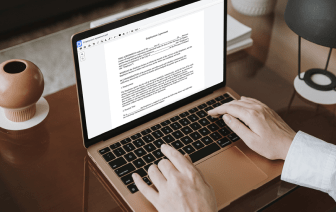

La seguridad debe ser la principal consideración al buscar un editor de documentos en la web. No hay necesidad de perder tiempo navegando en busca de una herramienta confiable y rentable con suficientes características para vincular el token en el Informe de Auditoría de Cumplimiento del Menú. ¡DocHub es justo lo que necesitas!

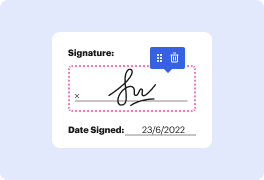

Nuestra herramienta tiene en cuenta la privacidad del usuario y la protección de datos. Cumple con las regulaciones de la industria, como GDPR, CCPA y PCI DSS, y extiende continuamente el cumplimiento para volverse aún más seguro para tus datos sensibles. DocHub te permite configurar la autenticación de doble factor para la configuración de tu cuenta (a través de correo electrónico, aplicación de autenticación o códigos de respaldo).

Por lo tanto, puedes gestionar cualquier documentación, como el Informe de Auditoría de Cumplimiento del Menú, de manera absolutamente segura y sin complicaciones.

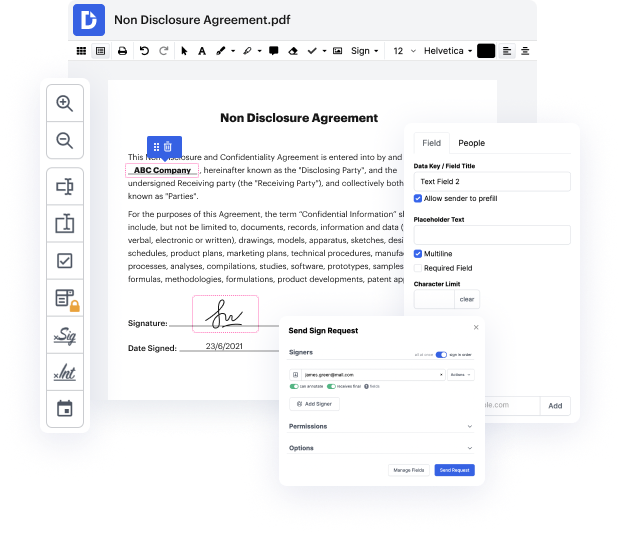

Además de ser confiable, nuestro editor también es muy fácil de usar. Sigue la guía a continuación y asegúrate de que gestionar el Informe de Auditoría de Cumplimiento del Menú con nuestra herramienta solo tomará un par de clics.

Si a menudo gestionas tu documentación en Google Docs o necesitas firmar rápidamente los archivos adjuntos que tienes en Gmail, DocHub también es una buena opción, ya que se integra a la perfección con los servicios de Google. Realiza una importación de archivos con un solo clic a nuestro editor y completa tareas en minutos en lugar de descargar y volver a subir continuamente tu documento para su procesamiento. ¡Prueba DocHub hoy!

hola amigos, estamos de vuelta para leer otro informe de pedido en code arena para aprender de los hallazgos de auditoría anteriores. creo que haré esto de manera bastante regular ahora, ya que también me está ayudando a internalizar estos hallazgos un poco mejor, solo teniendo que explicarlos en estos videos. así que hoy revisaremos el informe de kali, saltando directamente al primer hallazgo de alta gravedad. mirando el código en cuestión, el problema está relacionado con llamar a transfer from en un vault proporcionado por el usuario arbitrario. asume que este vault va a ser un erc 721, pero si realmente miras esta verificación de lógica aquí, el tipo es en realidad especificado por el usuario como un parámetro de usuario, por lo que el usuario puede especificar un vault que es un erc20 y hacer que el tipo no coincida con un erc 721, lo que forzará al código a ejecutar un transfer from en un erc 20 en su lugar. algunos erc20 no revierten la transacción cuando falla, así que al transferir erc s, siempre quieres verificar el valor de retorno de transfer from o usar algo como safe transf