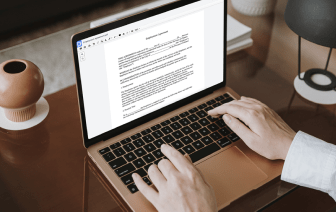

Buscar una herramienta especializada que trate con formatos particulares puede ser un proceso que consume tiempo. A pesar del gran número de editores en línea disponibles, no todos son adecuados para el formato Xml, y definitivamente no todos te permiten hacer modificaciones a tus archivos. Para empeorar las cosas, no todos te brindan la seguridad que necesitas para proteger tus dispositivos y documentos. DocHub es una respuesta perfecta a estos desafíos.

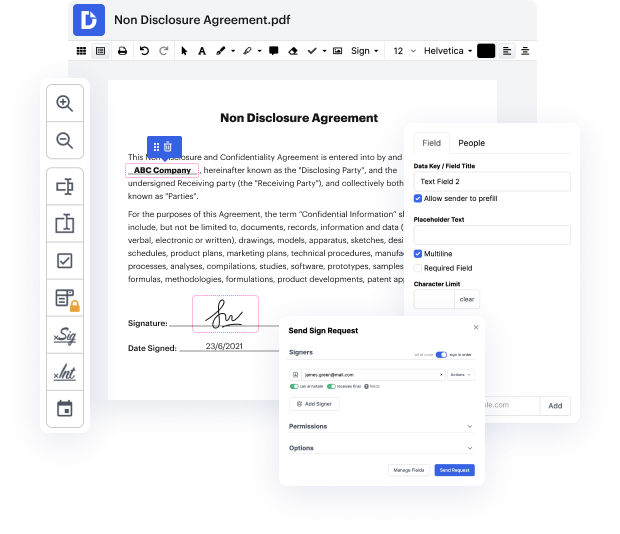

DocHub es una solución en línea popular que cubre todos tus requisitos de edición de documentos y protege tu trabajo con una protección de datos a nivel empresarial. Funciona con varios formatos, como Xml, y te ayuda a modificar dichos documentos de manera rápida y sencilla con una interfaz rica y fácil de usar. Nuestra herramienta cumple con estándares de seguridad cruciales, como GDPR, CCPA, PCI DSS y Google Security Assessment, y sigue mejorando su cumplimiento para garantizar la mejor experiencia de usuario. Con todo lo que ofrece, DocHub es la forma más confiable de unir evidencia en archivos Xml y gestionar toda tu documentación personal y empresarial, independientemente de cuán sensible sea.

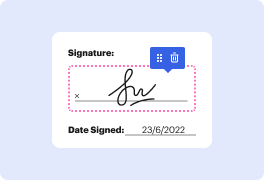

Después de completar todos tus ajustes, puedes establecer una contraseña en tu Xml editado para asegurar que solo los destinatarios autorizados puedan abrirlo. También puedes guardar tu documentación con un Registro de Auditoría detallado para averiguar quién hizo qué cambios y a qué hora. Opta por DocHub para cualquier documento que necesites ajustar de forma segura. ¡Regístrate ahora!

[Música] hola chicos, bienvenidos de nuevo a otro episodio sobre cómo hackear, así que ahora vamos a discutir sobre xxe parte dos, de acuerdo, así que esta es la parte donde vamos a intentar o lanzar el ataque xsd contra el sistema de la aplicación web, así que estamos en la lección número cuatro de webcoat bajo a4 entidades externas xml, así que todo lo que vamos a hacer ahora es mirar bajo esta sección, de acuerdo, así que dice en esta tarea que agregas un comentario a la foto al enviar el formulario, intenta ejecutar una inyección xxc con la vista de comentarios, intenta listar el directorio raíz del sistema de archivos, así que lo primero que queremos hacer es simplemente seguir con el proceso normal, de acuerdo, así que es entender qué sucede cuando pasas por cómo un usuario normal, de acuerdo, bueno, en realidad ingresa datos en el sistema o en la base de datos y, en última instancia, devuelve como resultado, así que podemos ingresar, por ejemplo, prueba y puedo hacer clic en enviar y de inmediato podemos ver aquí que tenemos el resultado prueba, así que hemos ingresado algo, ¿verdad?