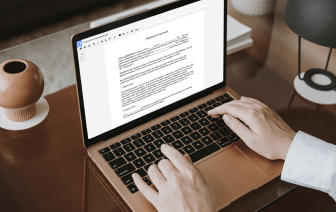

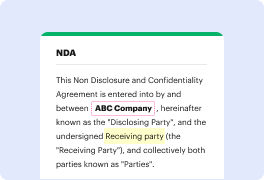

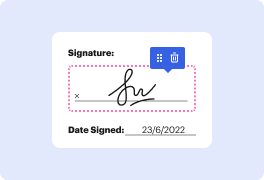

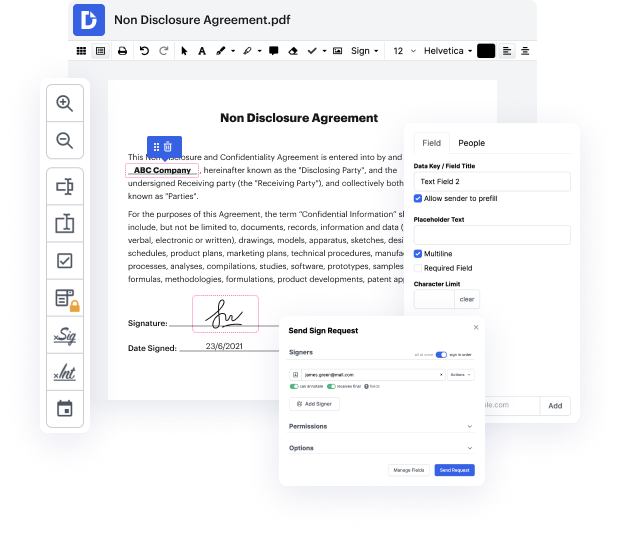

Con DocHub, puedes inyectar fácilmente páginas en 602 desde cualquier lugar. Disfruta de funciones como campos de arrastrar y soltar, texto editable, imágenes y comentarios. Puedes recoger firmas electrónicas de forma segura, añadir un nivel adicional de protección con una Carpeta Encriptada, y colaborar con compañeros de equipo en tiempo real a través de tu cuenta de DocHub. Realiza ajustes a tus archivos 602 en línea sin descargar, escanear, imprimir o enviar nada.

Puedes encontrar tu registro editado en la carpeta Documentos de tu cuenta. Edita, envía por correo electrónico, imprime o convierte tu documento en una plantilla reutilizable. Con tantas funciones avanzadas, es fácil disfrutar de una edición y gestión de documentos sin esfuerzo con DocHub.

hola a todos ahora hablemos sobre la inyección SQL en la página de inicio de sesión así que en el último video hemos visto cómo un atacante puede inyectar sus propias consultas SQL para volcar toda la base de datos así que de manera similar un atacante también puede intentar inyectar su propia consulta SQL especialmente diseñada dentro de las páginas de inicio de sesión para eludir las páginas de inicio de sesión porque lo que sucede es que a veces las páginas de inicio de sesión también son vulnerables a la inyección SQL así que si la página de inicio de sesión es vulnerable a la inyección SQL entonces un atacante puede eludir fácilmente ese mecanismo de autenticación ahora veamos cómo podemos hacer inyecciones SQL en la página de inicio de sesión ahora intentemos hacer inyección SQL en las páginas de inicio de sesión así que aquí puedes ver que ahora mismo estoy en la aplicación web de brick así que esta es la aplicación que hemos utilizado mientras probábamos una inyección SQL así que si simplemente voy aquí verás un enlace a las páginas de inicio de sesión así que déjame abrir esto así que aquí encontrarás que hay un total de 6 páginas de inicio de sesión que son vulnerables a la inyección SQL así que