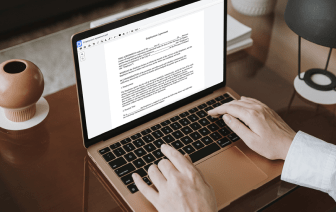

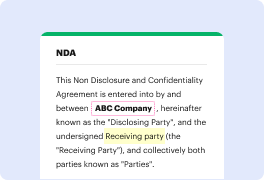

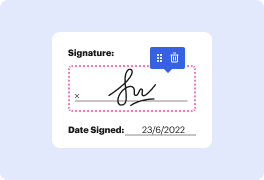

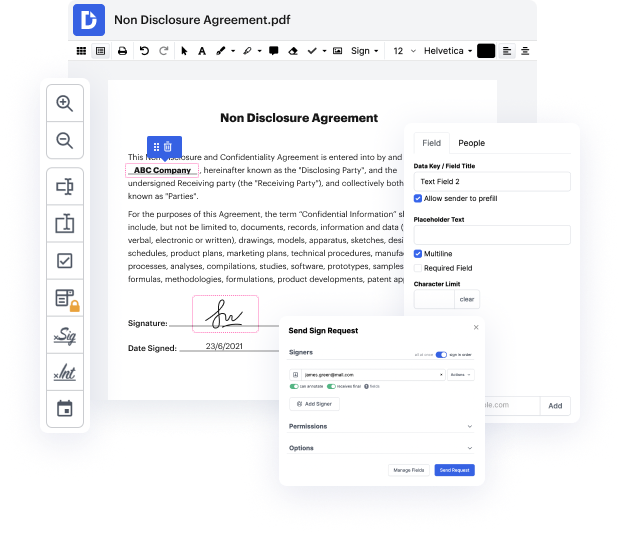

No puedes hacer que las modificaciones de documentos sean más convenientes que editar tus archivos CWK en línea. Con DocHub, puedes obtener herramientas para editar documentos en PDF rellenables, CWK u otros formatos: resaltar, ocultar o borrar elementos del documento. Agrega texto e imágenes donde los necesites, reescribe tu formulario por completo y más. Puedes descargar tu archivo editado a tu dispositivo o compartirlo por correo electrónico o enlace directo. También puedes convertir tus documentos en formularios rellenables y pedir a otros que los completen. DocHub incluso tiene una eFirma que te permite certificar y enviar documentos para firmar con solo unos pocos clics.

Tus registros se mantienen de forma segura en nuestra nube de DocHub, por lo que puedes acceder a ellos en cualquier momento desde tu computadora de escritorio, laptop, teléfono inteligente o tableta. Si prefieres usar tu dispositivo móvil para editar archivos, puedes hacerlo fácilmente con la aplicación de DocHub para iOS o Android.

en este episodio de hacking graphql vamos a ver la inyección de comandos Estoy bastante seguro de que la mayoría de ustedes ya están familiarizados con esta vulnerabilidad, pero tengamos una pequeña introducción y cómo podemos explotarla en una aplicación graphql. Como su nombre indica, esta vulnerabilidad permite a los atacantes ejecutar comandos de forma remota en el servidor. Así que para explotarla, tenemos que encontrar un parámetro que tome la entrada del usuario para realizar alguna acción, pero tenemos que encontrar este parámetro en una consulta graphql en este caso, y luego intentaremos inyectar algunos comandos del sistema operativo en esas variables. Así que sí, esa fue una rápida introducción, pasemos a la parte práctica y, como siempre, para la demostración vamos a usar dvga. Así que primero vamos a explotar la inyección de comandos en modo principiante y luego en modo experto. Así que primero vamos a ver el modo principiante, la aplicación dvga tiene esta funcionalidad llamada importar pegar a través de la cual un usuario nuevamente importa basado desde una URL externa. Está bien, antes