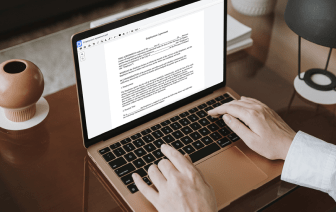

La generación y aprobación de documentos son un enfoque clave de cada empresa. Ya sea que se trate de grandes volúmenes de archivos o de un acuerdo específico, debes mantenerte en la cima de tu eficiencia. Elegir una excelente plataforma en línea que aborde tus desafíos más típicos de generación y aprobación de documentos podría resultar en mucho trabajo. Muchas aplicaciones en línea ofrecen solo una lista mínima de funciones de edición y firma, algunas de las cuales pueden ser útiles para manejar el formato de archivo LOG. Una solución que maneje cualquier formato de archivo y tarea sería una elección excepcional al elegir una aplicación.

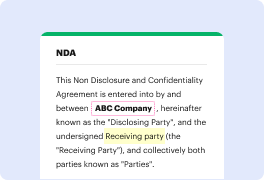

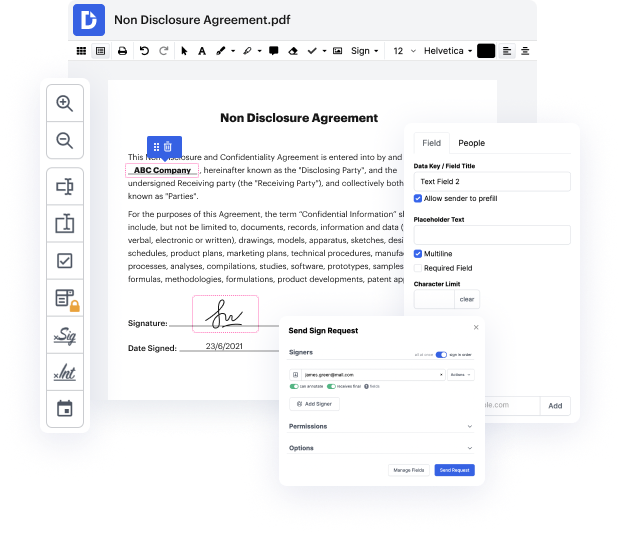

Lleva la gestión y generación de archivos a un nivel diferente de sencillez y excelencia sin optar por una interfaz de usuario incómoda o opciones de suscripción costosas. DocHub te ofrece herramientas y características para manejar con éxito todos los tipos de archivos, incluyendo LOG, y realizar tareas de cualquier complejidad. Modifica, organiza y produce formularios rellenables reutilizables sin esfuerzo. Obtén total libertad y flexibilidad para inyectar diseño en LOG en cualquier momento y almacena de forma segura todos tus documentos completos dentro de tu cuenta o en una de las muchas aplicaciones de almacenamiento en la nube integradas posibles.

DocHub ofrece edición sin pérdida, recolección de firmas y gestión de LOG a un nivel profesional. No necesitas pasar por tutoriales tediosos y gastar mucho tiempo averiguando la aplicación. Haz de la edición segura de archivos de primer nivel una práctica habitual para los flujos de trabajo diarios.

y hoy te enseñaré sobre la inyección de lenguaje de consulta estructurado sqli [Música] así que justo frente a nosotros tenemos el proyecto de seguridad de aplicaciones web abierto ladrillos así que esta es una plataforma de aplicación web vulnerable para que carguemos nuestra inyección SQL y cargas útiles en el sitio web para que podamos obtener acceso a diferentes componentes del sistema de base de datos y los sistemas de base de datos albergan todos los registros de datos sensibles como nombres de usuario direcciones de correo electrónico contraseñas ya sea que las contraseñas estén protegidas usando hashes o no de cualquier manera aprenderemos sobre cómo romper esas contraseñas también y eso es realmente aterrador porque la primera parte es aprender sobre cómo podemos ejecutar manualmente nuestras cargas útiles de inyección en el sitio la segunda parte es que podemos identificar parámetros vulnerables muy muy rápidamente y ser capaces de extraer mucha información fácilmente de una herramienta de inyección SQL altamente automatizada y esto es aterrador porque acelera todo el proceso de pruebas de penetración en cualquier sitio web cualquier plataforma de aplicación web