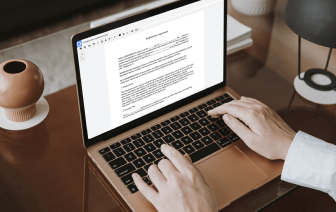

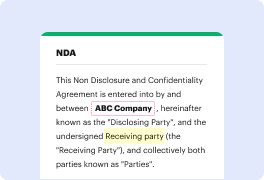

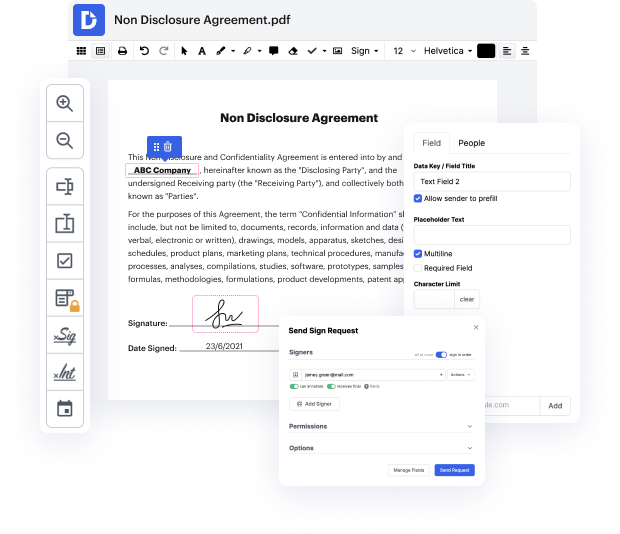

DocHub hace que sea rápido y sencillo inyectar autenticación en AWW. No es necesario instalar ningún software: simplemente agrega tu AWW a tu perfil, utiliza la sencilla interfaz de arrastrar y soltar, y realiza ediciones rápidamente. Incluso puedes usar tu computadora o dispositivo móvil para ajustar tu documento en línea desde cualquier lugar. Eso no es todo; DocHub es más que un simple editor. Es una solución de gestión de documentos todo en uno con construcción de formularios, capacidades de firma electrónica y la capacidad de permitir que otros completen y firmen documentos.

Cada archivo que edites lo puedes encontrar en tu carpeta de Documentos. Crea carpetas y organiza registros para una búsqueda y acceso más fáciles. Además, DocHub garantiza la seguridad de los datos de todos sus usuarios cumpliendo con estrictos estándares de seguridad.

hola, mi nombre es Micah Silverman, soy un hacker de seguridad senior para octa, trabajo en nuestro equipo de defensa de desarrolladores y hoy quiero hablarles sobre un ataque particular de Roth llamado ataque de inyección de código de autorización. Ahora no voy a entrar en muchos detalles sobre OAuth y los diversos flujos, me aseguraré de tener un montón de enlaces en los comentarios para obtener la información introductoria si eres nuevo en oh oh ah. Ha habido mucha conversación en el grupo de trabajo de OAuth sobre la obligatoriedad de la extensión pixi incluso para clientes confidenciales y por eso pensé que sería interesante reunir un ejemplo práctico de esta explotación y cómo pixie la derrota. El flujo de código de autorización para clientes confidenciales ha sido considerado durante mucho tiempo el flujo más seguro que existe y eso sigue siendo cierto, pero pixie añade un grado extra de protección como veremos. Si estás familiarizado con OAuth y el flujo de código de autorización, sabes que