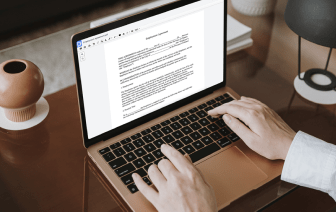

Ya sea que ya estés acostumbrado a tratar con LOG o que estés gestionando este formato por primera vez, editarlo no debería sentirse como un desafío. Diferentes formatos pueden requerir software particular para abrirlos y modificarlos correctamente. Sin embargo, si necesitas limpiar rápidamente una muestra en LOG como parte de tu proceso habitual, es recomendable encontrar una herramienta multifuncional que permita todo tipo de operaciones sin esfuerzo adicional.

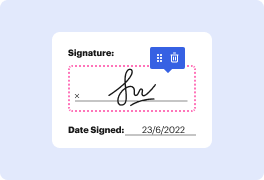

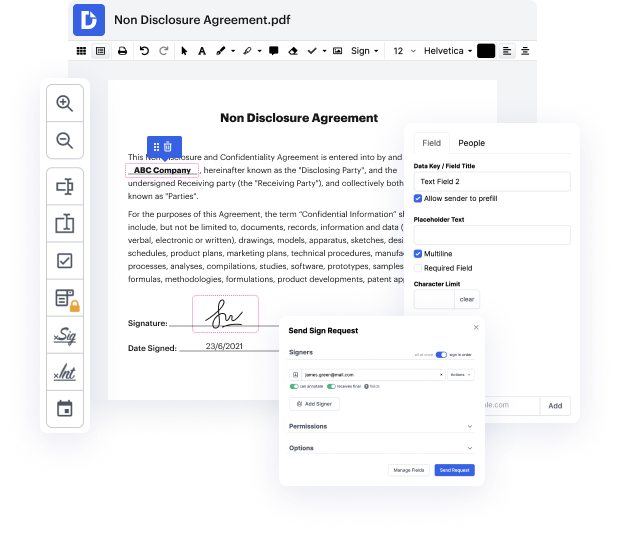

Prueba DocHub para una edición elegante de LOG y también otros formatos de documentos. Nuestra plataforma ofrece un procesamiento de documentos sin esfuerzo, independientemente de cuánta o poca experiencia previa tengas. Con las herramientas que tienes para trabajar en cualquier formato, no necesitarás cambiar entre ventanas de edición al trabajar con cada uno de tus documentos. Crea, edita, anota y comparte tus documentos fácilmente para ahorrar tiempo en tareas menores de edición. Solo necesitarás registrar una nueva cuenta de DocHub, y podrás comenzar tu trabajo de inmediato.

Observa una mejora en la productividad del procesamiento de documentos con el conjunto de características simples de DocHub. Edita cualquier documento de manera fácil y rápida, independientemente de su formato. Disfruta de todos los beneficios que provienen de la simplicidad y conveniencia de nuestra plataforma.

[Música] hola chicos, hackersploit aquí de vuelta con otro video y en este video les mostraré cómo limpiar sus huellas en sistemas operativos linux con una variedad de herramientas está bien, así que ¿por qué es esto importante? ahora, si eres un probador de penetración, probablemente ya sepas por qué esto es importante, bueno, cubrir huellas o limpiar tus huellas es la etapa final de la penetración del proceso de pruebas de penetración, así que justo antes de que comiences a escribir el informe y ese video está en camino, por cierto, así que mantente atento a eso, así que limpiar tus huellas esencialmente implica limpiar o borrar toda la actividad de un atacante o tú siendo el atacante, es decir, para evitar cualquier detección por parte de equipos de respuesta a incidentes o equipos forenses está bien, así que es vitalmente importante en el ciclo de vida de las pruebas de penetración y, por supuesto, si lo miras desde un punto de vista defensivo, realmente puede poner a prueba a los manejadores de incidentes y al equipo azul en su capacidad para descubrir a un atacante en el sistema, ya sea que tengan un int