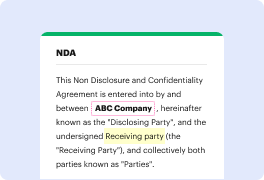

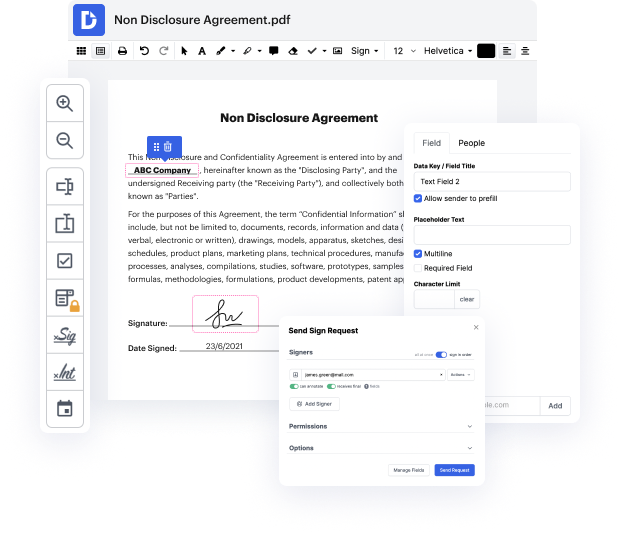

¿Alguna vez has tenido problemas para editar tu documento de WPS mientras estás en movimiento? ¡Bueno, DocHub tiene una gran solución para eso! Accede a este editor en línea desde cualquier dispositivo conectado a internet. Permite a los usuarios limpiar la autenticación en archivos WPS rápidamente y en cualquier momento que lo necesiten.

DocHub te sorprenderá con lo que ofrece. Tiene capacidades poderosas para hacer las actualizaciones que desees en tus formularios. Y su interfaz es tan sencilla que todo el proceso de principio a fin te llevará solo unos pocos clics.

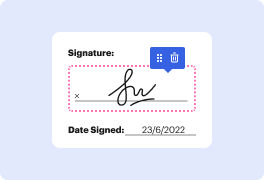

Tan pronto como termines de ajustar y compartir, puedes guardar tu archivo WPS actualizado en tu dispositivo o en la nube tal como está o con un Registro de Auditoría que contenga todos los ajustes aplicados. Además, puedes guardar tu documentación en su versión original o convertirla en una plantilla de uso múltiple - completa cualquier tarea de gestión de documentos desde cualquier lugar con DocHub. ¡Suscríbete hoy!

¡Hola a todos! En este video vamos a hablar sobre los diferentes métodos y protocolos de seguridad inalámbrica que se utilizan en las redes inalámbricas. Ahora, la mayoría de nosotros nos hemos conectado a una red Wi-Fi con nuestra laptop, tableta o incluso nuestro teléfono inteligente, y para unirse a esa red con nuestro dispositivo, tenías que seleccionar un nombre de red y tenías que proporcionar una contraseña. Ahora, las redes Wi-Fi pueden estar abiertas sin que se requiera contraseña, lo que significa que cualquiera puede unirse. Sin embargo, en la mayoría de los casos, las redes Wi-Fi serán seguras y requerirán una contraseña. Ahora hay varios protocolos diferentes que se utilizan para asegurar una red Wi-Fi. Así que empecemos con un protocolo seguro llamado WEP. WEP o Privacidad Equivalente por Cable fue desarrollado en 1999 y es el primer protocolo de seguridad que se utilizó para redes inalámbricas. Y también, como su nombre implica, está destinado a proporcionar la misma seguridad a las redes inalámbricas que la que tenía para las redes cableadas. Sin embargo, esto resultó no ser el caso porque después de un tiempo fue