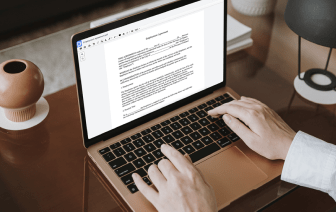

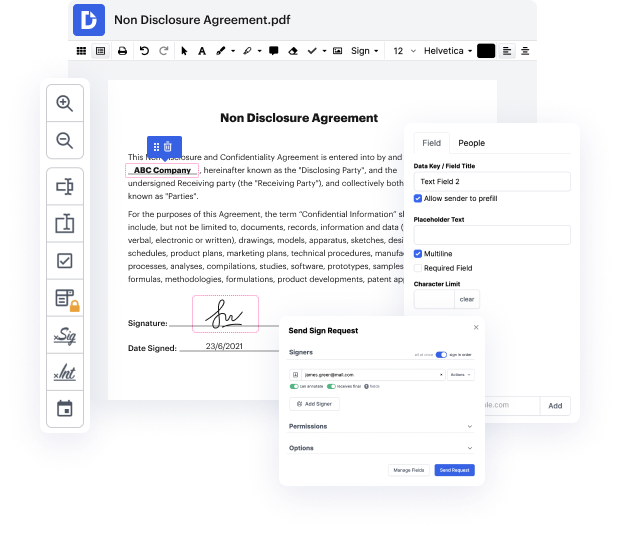

Con DocHub, puedes borrar rápidamente el token en HWPML desde cualquier lugar. Disfruta de capacidades como arrastrar y soltar campos, contenido textual editable, imágenes y comentarios. Puedes recoger firmas electrónicas de forma segura, incluir una capa adicional de defensa con una Carpeta Encriptada, y colaborar con compañeros en tiempo real a través de tu cuenta de DocHub. Realiza ajustes a tus archivos HWPML en línea sin descargar, escanear, imprimir o enviar nada por correo.

Puedes encontrar tu registro editado en la carpeta Documentos de tu cuenta. Gestiona, comparte, imprime o convierte tu documento en una plantilla reutilizable. Con tantas herramientas poderosas, es simple disfrutar de una edición y gestión de documentos sin esfuerzo con DocHub.

El tutorial de PortSwigger de hoy se titula: Bypass de autenticación JWT a través de una clave de firma débil. Para resolver el laboratorio, debemos forzar la clave secreta del sitio web, usarla para firmar una sesión modificada que nos dé acceso al panel de administración y eliminar al usuario "carlos". Al igual que con los laboratorios anteriores, vamos a utilizar la extensión "JWT Editor" de Burp. Primero, accedamos al laboratorio e iniciemos sesión con las credenciales proporcionadas: wiener, peter. También intentemos acceder al panel de administración. Sabemos por la descripción del laboratorio que el panel de administración se encuentra en "/admin". De vuelta en Burp, ve a Proxy -> Historial HTTP. La extensión "JWT Editor" ha resaltado las solicitudes que contienen un JWT. Selecciona la solicitud "GET /admin" y envíala a Repeater. En Repeater, ve a la pestaña "JSON Web ". Esta vez, no podemos eludir la seguridad del servidor