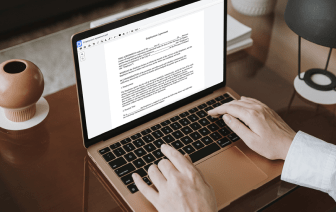

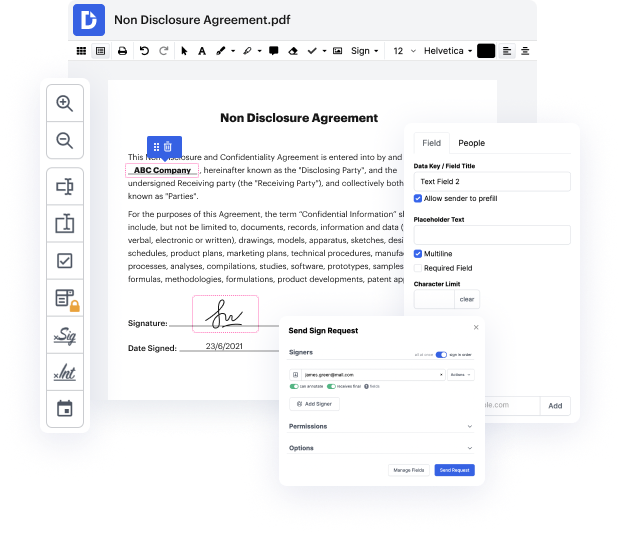

Muchas personas encuentran que el proceso de vincular hechos en Sxw es bastante difícil, especialmente si no trabajan frecuentemente con documentos. Sin embargo, hoy en día, ya no tienes que sufrir con largas guías o pasar horas esperando a que se instale la aplicación de edición. DocHub te permite ajustar formularios en su navegador web sin instalar nuevos programas. Además, nuestro servicio rico en funciones proporciona un conjunto completo de herramientas para la gestión profesional de documentos, a diferencia de numerosas otras herramientas en línea. Así es. Ya no tienes que exportar e importar tus formularios tan frecuentemente - ¡puedes hacerlo todo de una vez!

Cualquiera que sea el tipo de documentación que necesites actualizar, el proceso es sencillo. ¡Aprovecha nuestro servicio profesional en línea con DocHub!

alert(1) es la carga útil típica de javascript para probar que has encontrado una vulnerabilidad de seguridad de scripting entre sitios. Y en este video quiero explicar por qué usamos alert() en primer lugar, pero también por qué NO deberías usar alert(1), y en su lugar usar alert(document.domain), alert(window.origin), o tal vez incluso console.log(). ESTO es muy importante de entender cuando estás buscando problemas de XSS, especialmente en aplicaciones web muy modernas. Te permite evaluar el IMPACTO que tiene tu XSS. Y por lo tanto, es crucial determinar si realmente encontraste una vulnerabilidad crítica, o tal vez un problema inválido. Así que, primero que nada, ¿por qué usamos alert(). En realidad, no sé históricamente por qué, pero tiene dos enormes ventajas. Primero que nada, lo obvio, es muy visual. Si intentas aleatoriamente poner cargas útiles de XSS en varios campos de entrada, y luego continúas navegando por un sitio web, podrías ver un popup de alerta. Lo que significa que no necesitas investigar cuidadosamente cada entrada. Esto es