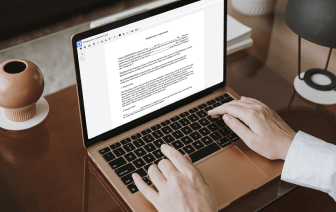

No todos los formatos, incluyendo scii, están diseñados para ser fácilmente editados. A pesar de que muchas herramientas pueden ayudarnos a editar todos los formatos, nadie ha creado aún una herramienta real que sirva para todos los tamaños.

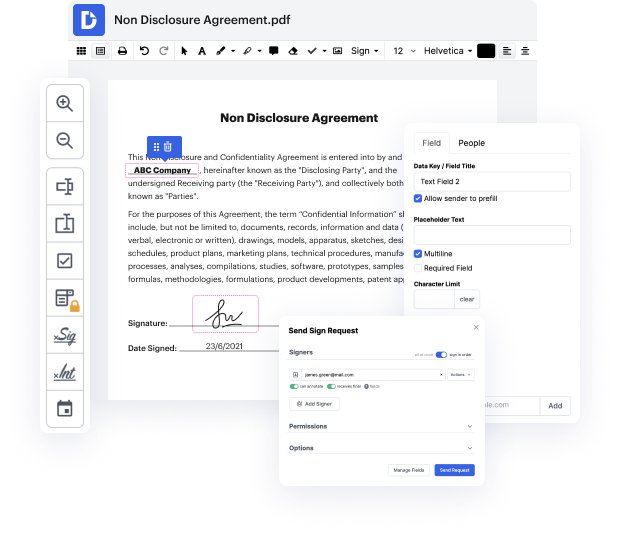

DocHub ofrece una herramienta fácil y eficiente para editar, gestionar y almacenar documentos en los formatos más utilizados. No tienes que ser una persona experta en tecnología para sombrear contraseñas en scii o hacer otras modificaciones. DocHub es lo suficientemente robusto como para hacer que el proceso sea simple para todos.

Nuestra herramienta te permite cambiar y editar documentos, enviar datos de un lado a otro, generar formularios dinámicos para la recopilación de información, cifrar y proteger formularios, y configurar flujos de trabajo de firma electrónica. Además, también puedes crear plantillas a partir de documentos que usas con frecuencia.

Encontrarás una gran cantidad de otras características dentro de DocHub, como integraciones que te permiten vincular tu formulario scii a varias aplicaciones de productividad.

DocHub es una opción simple y a un precio razonable para gestionar documentos y mejorar flujos de trabajo. Ofrece una amplia gama de características, desde generación hasta edición, proveedores de firma electrónica y creación de formularios web. El programa puede exportar tus archivos en muchos formatos mientras mantiene la máxima protección y se adhiere a los más altos estándares de seguridad de la información.

Pruébalo y descubre lo simple que puede ser tu proceso de edición.

bueno, en este video voy a estar um rompiendo contraseñas, voy a estar usando dos programas, uh netcat y john the ripper. así que netcat es una utilidad de red y viene preinstalada en la mayoría de las versiones de linux, se utiliza para leer y escribir en conexiones tcp o udp. así que en windows tendrás que hacer esto manualmente para ambos programas. en este escenario voy a estar usando netcat como un oyente, así que en mi máquina atacante, esto también se conoce como un servidor de red, y luego voy a hacer que la máquina víctima actúe como un cliente de red y eso se conectará de vuelta al servidor de red. así que, um, una vez que la máquina víctima uh se conecte de vuelta a mi servidor de red, entonces va a mostrar el contenido del archivo de contraseñas en el archivo shadow. uh, así que una vez que esto suceda, mi máquina atacante va a guardar esta salida como un documento de texto en mi escritorio. voy a, voy a hacer lo mismo tanto para la contraseña como para el sha.