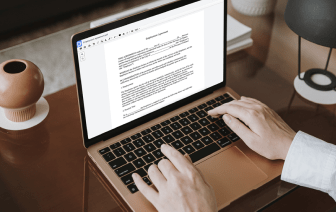

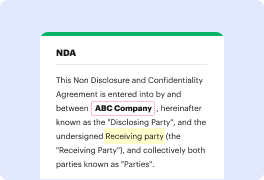

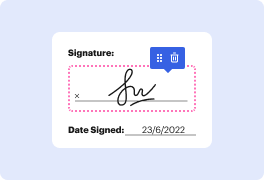

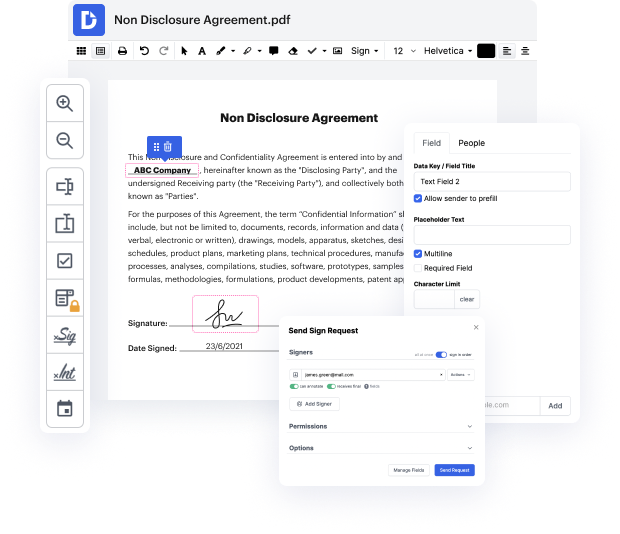

Con DocHub, puedes revisar rápidamente la autenticación en 602 desde cualquier lugar. Disfruta de capacidades como arrastrar y soltar campos, texto editable, imágenes y comentarios. Puedes recopilar firmas electrónicas de forma segura, agregar un nivel adicional de protección con una Carpeta Encriptada, y colaborar con compañeros de equipo en tiempo real a través de tu cuenta de DocHub. Realiza ajustes a tus archivos 602 en línea sin descargar, escanear, imprimir o enviar nada.

Puedes encontrar tu registro editado en la carpeta Documentos de tu cuenta. Administra, envía por correo, imprime o convierte tu documento en una plantilla reutilizable. Considerando la variedad de potentes características, es simple disfrutar de una edición y gestión de documentos fluida con DocHub.

hola a todos esta charla es sobre nuestro progreso reciente en la evaluación de amenazas de carga de Hardware basada en simulación, la llamamos crítica de silicio. Hoy en día, los flujos de diseño son en su mayoría de producción de máscaras fabulosas y la fabricación de chips se subcontrata en gran medida, las cadenas de suministro completamente internas son difíciles de encontrar. Aquí pueden ver un proceso típico de producción de circuitos integrados, los diseñadores de chipeo terminan el diseño lógico y el diseño físico y luego envían los GDs a diseño a las fundiciones externas, lo que se llama tape out. Sin embargo, esto crea oportunidades para que las fundiciones de confianza realicen modificaciones de Hardware de Malasia, que se conocen como ataques de tiempo de fabricación. Trabajos anteriores demuestran varias formas en que los atacantes de tiempo de fabricación pueden insertar un trojan de hardware en un diseño de circuito integrado finalizado. El trojan de hardware se ha convertido en una gran preocupación de seguridad de hardware, pueden servir para varios propósitos, como cambio funcional, denegación de servicio o información. El hogen consiste en un disparador y una carga útil, el disparador activa la carga útil.