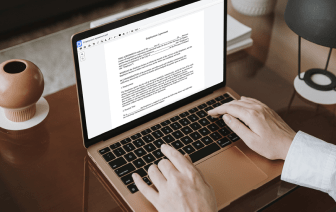

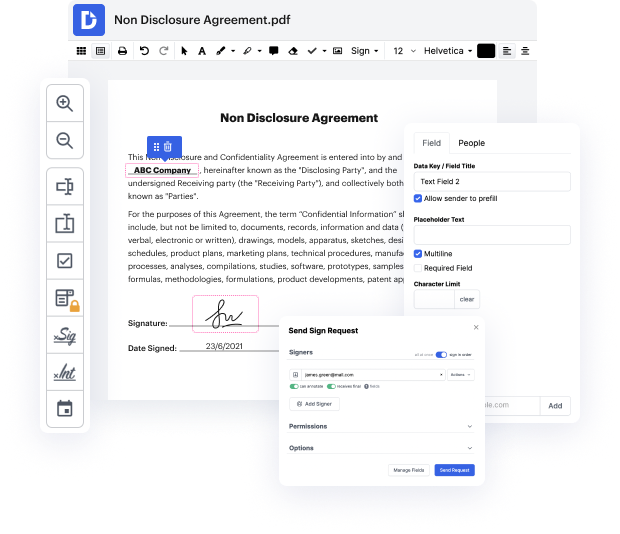

Con DocHub, puedes inyectar fácilmente problemas en xml desde cualquier lugar. Disfruta de capacidades como campos de arrastrar y soltar, texto editable, imágenes y comentarios. Puedes recoger firmas electrónicas de forma segura, incluir una capa adicional de defensa con una Carpeta Encriptada, y colaborar con compañeros de equipo en tiempo real a través de tu cuenta de DocHub. Realiza ajustes a tus archivos xml en línea sin descargar, escanear, imprimir o enviar nada.

Puedes encontrar tu registro editado en la pestaña Documentos de tu cuenta. Edita, envía por correo electrónico, imprime o convierte tu documento en una plantilla reutilizable. Con tantas herramientas avanzadas, es fácil disfrutar de una edición y gestión de documentos sin esfuerzo con DocHub.

todo bien, ¿qué tal chicos? soy ryan de elevate security. ahora en este video quería hablar sobre la explotación de una de las vulnerabilidades que quizás es una de las más comúnmente vistas en los etfs, especialmente en oscp y cosas de esa naturaleza. ahora he tenido la ventaja de ya al menos intentar el oscp, pasando por muchas máquinas de laboratorio, pasando por un examen y diré, sin dar más información de la que se me permite, que diré como una declaración muy general que esta vulnerabilidad es una de las más comunes que veo y tengo que explotar, así que definitivamente es una que diría que definitivamente te ayudará a aprender si tienes interés en esas cosas. ahora, la vulnerabilidad de la que estoy hablando es la inyección de entidades externas xml o explotación xxe. ahora voy a mostrar cómo hacer eso. ahora, antes de hacerlo, quiero mencionar que, ¿qué puede hacer esta vulnerabilidad por ti? ¿verdad? si puedes explotar xxe, obtendrás la capacidad de leer cualquier fi