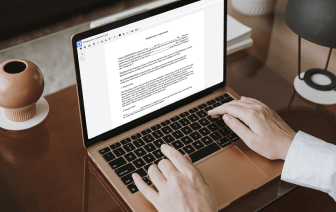

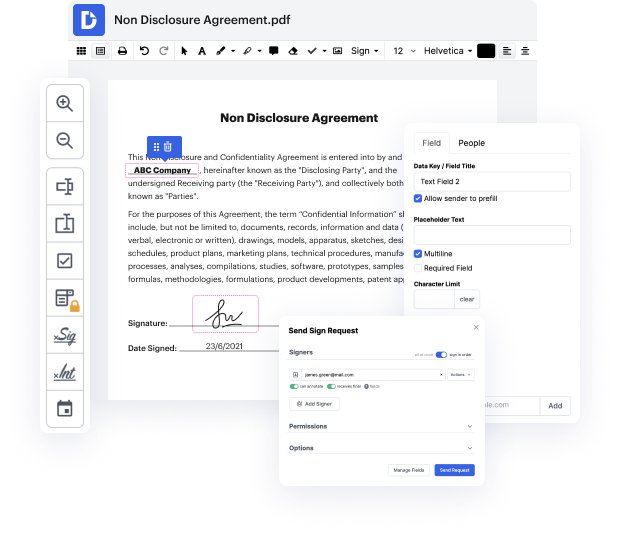

CWK puede no ser siempre lo más fácil con lo que trabajar. A pesar de que hay muchas capacidades de edición disponibles, no todas ofrecen una solución directa. Diseñamos DocHub para hacer que la edición sea sin esfuerzo, sin importar el formato del documento. Con DocHub, puedes inyectar rápidamente y sin esfuerzo un índice en CWK. Además de eso, DocHub ofrece una variedad de herramientas adicionales que incluyen generación de formularios, automatización y gestión, herramientas de firma electrónica compatibles con el sector, e integraciones.

DocHub también te ayuda a ahorrar esfuerzo creando plantillas de formularios a partir de documentos que utilizas regularmente. Además de eso, puedes aprovechar nuestras numerosas integraciones que te permiten conectar nuestro editor a tus aplicaciones más utilizadas con facilidad. Tal solución hace que sea rápido y fácil manejar tus archivos sin ningún retraso.

DocHub es una herramienta útil para uso personal y corporativo. No solo ofrece un conjunto versátil de características para la generación y edición de formularios, y la integración de firmas electrónicas, sino que también tiene una variedad de capacidades que resultan útiles para desarrollar flujos de trabajo de múltiples niveles y simplificados. Cualquier cosa importada a nuestro editor se guarda sin riesgo de acuerdo con los principales criterios de la industria que protegen la información de los usuarios.

¡Haz de DocHub tu elección preferida y simplifica tus flujos de trabajo basados en formularios con facilidad!

hola a todos y bienvenidos de nuevo a otro video en el episodio de herramientas de hacker de hoy veremos crlf fuzz una herramienta donde puedes inyectar nuevas líneas y obtener recompensas una inyección crlf es la inyección de una nueva línea o un cscrlf así que retorno de carro alimentación de línea en lugares donde el servidor no los espera entonces eso puede causar una multitud de vulnerabilidades como xss fijación de sesión inyección de cookies redirecciones abiertas y así sucesivamente así que ¿qué estamos esperando? echemos un vistazo a crlf primero en mi máquina kali aquí tengo un sitio web vulnerable en funcionamiento y tiene un punto final slash versión uno y slash prueba y si envío esa solicitud en burp veremos que la respuesta del servidor contiene este encabezado x guion acción es igual a prueba ahora eso parece ser el texto que enviamos como el punto final en nuestra solicitud get así que intentemos cambiar pruebas a por ejemplo integridad y luego si reenviamos esa solicitud bueno vemos que x-action ese encabezado ahora contiene