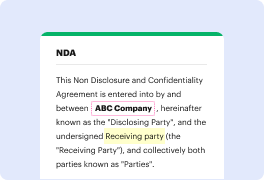

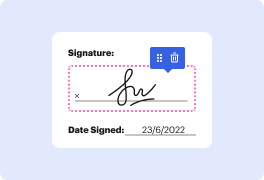

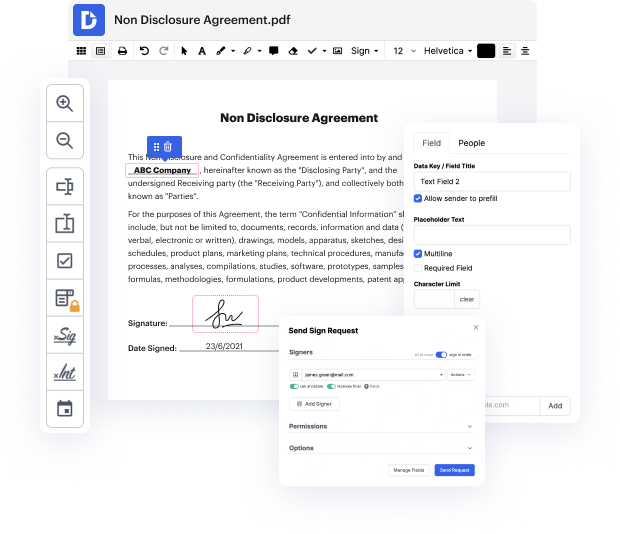

DocHub te permite cambiar la firma en la Solicitud de Servicio de TI de manera rápida y conveniente. No importa si tu formulario es PDF o cualquier otro formato, puedes alterarlo sin esfuerzo aprovechando la interfaz fácil de usar de DocHub y sus potentes capacidades de edición. Con la edición en línea, puedes modificar tu Solicitud de Servicio de TI sin descargar ni instalar ningún software.

El editor de arrastrar y soltar de DocHub hace que personalizar tu Solicitud de Servicio de TI sea simple y eficiente. Almacenamos de forma segura todos tus documentos editados en la nube, permitiéndote acceder a ellos desde cualquier lugar, cuando los necesites. Además, es sencillo compartir tus documentos con las partes que necesitan revisarlos o agregar una eFirma. Y nuestras integraciones nativas con productos de Google te permiten transferir, exportar, modificar y firmar documentos directamente desde las aplicaciones de Google, todo dentro de un solo programa fácil de usar. Además, puedes convertir rápidamente tu Solicitud de Servicio de TI editada en una plantilla para uso repetido.

Todos los documentos completados se almacenan de forma segura en tu cuenta de DocHub, son fácilmente gestionados y trasladados a otras carpetas.

DocHub simplifica el proceso de completar flujos de trabajo de formularios desde el primer día!

El punto de la encriptación de clave pública es que el componente de clave pública es realmente público. Es decir, cualquier usuario puede enviar su clave pública a cualquier otro usuario o simplemente difundirla al mundo. Aunque este enfoque es muy conveniente, tiene una gran debilidad. Es decir, cualquiera puede falsificar un anuncio público así. Algún usuario podría pretender ser Bob, y enviar una clave pública a otro usuario como Alice, y decirle a Alice que esta es la clave pública de Bob. El resultado es que cuando Alice envía un mensaje privado a Bob diciendo que lo encripta usando la clave pública de Bob. Pero recuerda que esta clave pública de Bob es en realidad falsificada por el atacante. Entonces el mensaje puede ser interceptado por el atacante, y puede ser leído por el atacante. Ahora, en algún momento, con suerte, Bob puede descubrir que hay una falsificación en curso y a una clave pública de él se estaba utilizando. Pero entonces, ¿qué puede hacer Bob? Bob puede enviar a Alice otro mensaje diciendo que, hey, esta es mi verdadera clave pública. Pero, ¿cómo podría Alice saberlo? Es decir, ¿cómo podría Alice saber que la